Isi

Dalam artikel ini: Menggunakan Zenmap Menggunakan CommandSiteReferences

Apakah Anda sedikit khawatir bahwa jaringan Anda atau jaringan perusahaan Anda memiliki lubang keamanan? Jaringan aman dari saat tidak ada yang bisa masuk tanpa diundang. Ini adalah salah satu aspek mendasar dari keamanan jaringan. Untuk memastikan, ada alat gratis: Nmap (untuk "Network Mapper"). Alat ini mengulas perangkat keras Anda dan koneksi Anda untuk mendeteksi apa yang salah. Dengan demikian, ia melakukan audit terhadap port yang digunakan atau tidak, ia menguji firewall, dll. Spesialis keamanan jaringan menggunakan alat ini setiap hari, tetapi Anda dapat melakukan hal yang sama dengan mengikuti rekomendasi kami yang dimulai segera pada langkah 1.

tahap

Metode 1 Menggunakan Zenmap

-

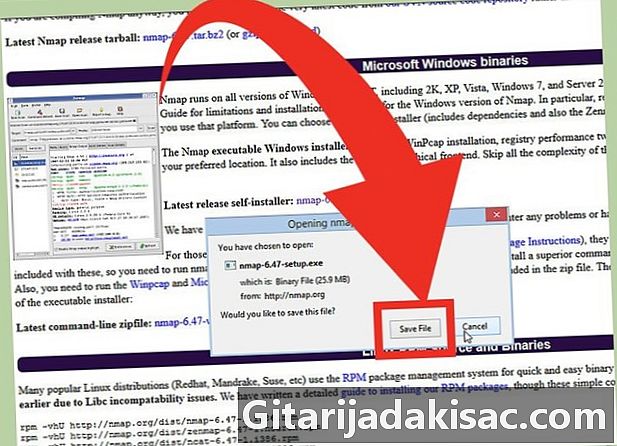

Unduh penginstal Nmap. Ini tersedia secara gratis di situs web pengembang. Selalu lebih baik untuk mencari program di situs pengembang, jadi kami menghindari banyak kejutan yang tidak menyenangkan, seperti virus. Dengan mengunduh penginstal Nmap, Anda juga akan memuat Zenmap, antarmuka grafis Nmap, yang lebih nyaman bagi mereka dengan perintah kontrol yang buruk.- Zenmap tersedia untuk Windows, Linux dan Mac OS X. Di situs Nmap, Anda akan menemukan semua file untuk masing-masing sistem operasi ini.

-

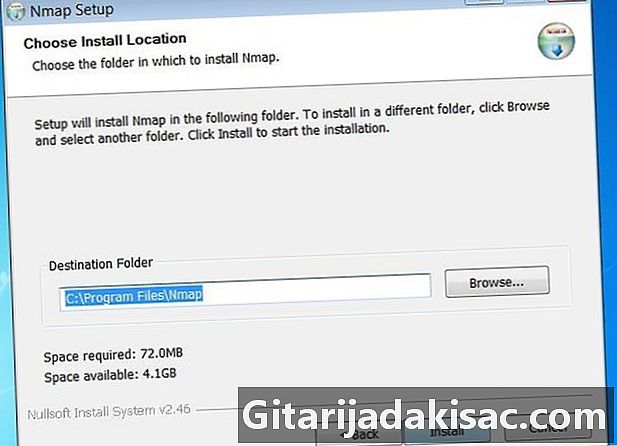

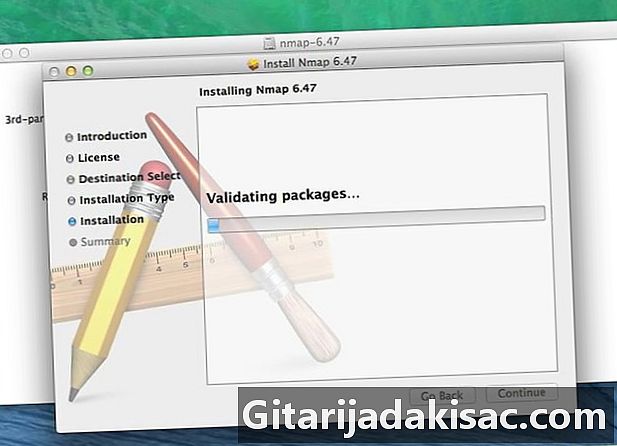

Instal Nmap. Jalankan penginstal setelah dimuat. Anda akan diminta untuk memilih komponen yang ingin Anda instal. Jika Anda ingin mendapat manfaat dari relevansi Nmap, kami sarankan Anda untuk tidak mencentangnya. Jadilah tanpa rasa takut! Nmap tidak akan menginstal adware atau spyware apa pun. -

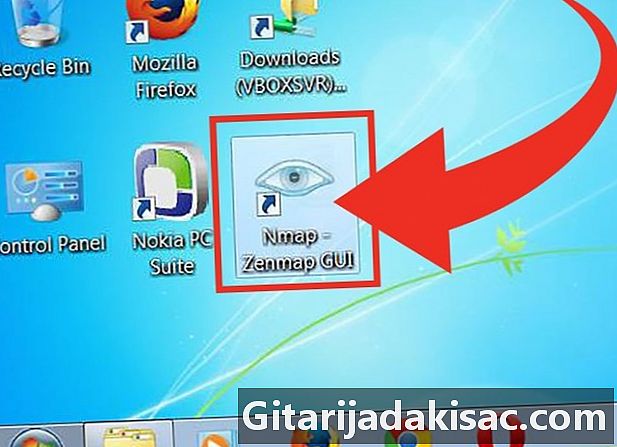

Jalankan antarmuka grafis "Nmap - Zenmap". Jika Anda belum menyentuh pengaturan default, Anda akan melihat ikon di desktop. Jika tidak, lihat di menu awal. Cukup membuka Zenmap sudah cukup untuk meluncurkan program. -

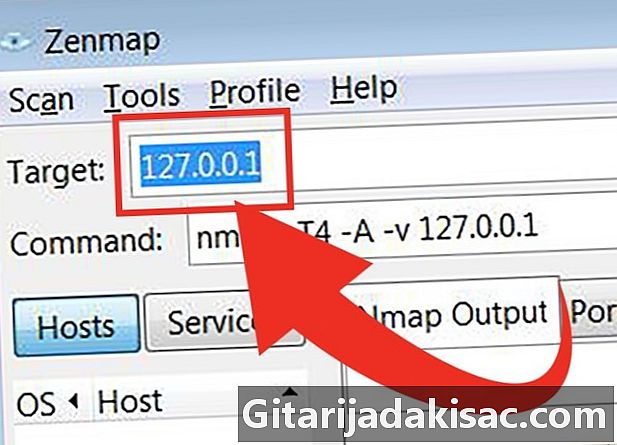

Masukkan target yang berfungsi sebagai dukungan untuk pemindaian. Zenmap memungkinkan Anda meluncurkan pemindaian dengan mudah. Langkah pertama adalah memilih target, yaitu alamat Internet. Anda dapat memasukkan nama domain (misalnya example.com), alamat IP (mis. 127.0.0.1), alamat jaringan (mis. 192.168.1.0/24), atau kombinasi apa pun dari alamat ini .- Bergantung pada target dan intensitas yang dipilih, pemindaian Nmap Anda dapat menyebabkan reaksi dari ISP Anda (Penyedia Layanan Internet) karena Anda memasuki perairan berbahaya. Sebelum pemindaian apa pun, periksa bahwa apa yang Anda lakukan tidak ilegal dan tidak melanggar syarat dan ketentuan ISP Anda. Ini hanya berlaku ketika target Anda adalah alamat yang bukan milik Anda.

-

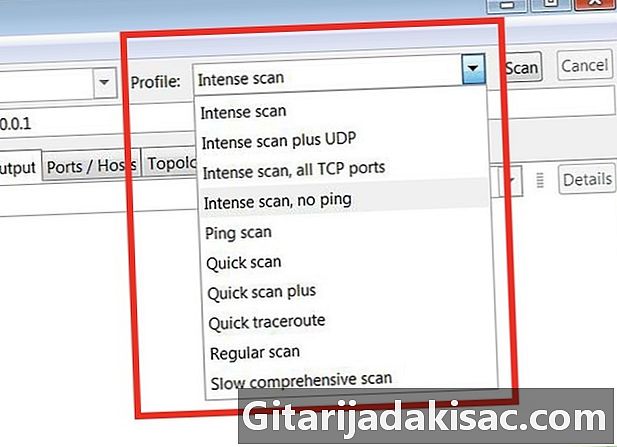

Pilih profil daudit. Menurut profil, yang kami maksudkan adalah audit yang telah ditentukan sebelumnya yang memenuhi harapan jumlah terbesar. Dengan demikian, kita tidak perlu repot dengan pengaturan parameter yang rumit dan panjang di command prompt. Pilih profil yang sesuai dengan kebutuhan Anda:- Pemindaian intens ("Audit Intensif") - Ini adalah audit lengkap yang meninjau sistem operasi, versinya, jalur ("traceroute") yang dipinjam oleh paket data, pemindaian skrip. Pengiriman data intens, membatasi agresif, dan ini, untuk jangka waktu yang lama. Pemeriksaan ini dianggap sangat mengganggu (kemungkinan reaksi dari ISP atau target).

- Ping scan ("Ping audit") - spesifikasi ini memungkinkan untuk menentukan apakah host online dan untuk mengukur aliran data yang berlalu. Itu tidak memindai salah satu port.

- Scan cepat - Ini adalah pengaturan untuk menganalisis dengan cepat, melalui pengiriman paket besar-besaran selama periode waktu tertentu, satu-satunya port yang dipilih.

- Pemindaian reguler ("Audit Klasik") - Ini adalah pengaturan dasar. Ini hanya akan mengembalikan ping (dalam milidetik) dan melaporkan port terbuka target.

-

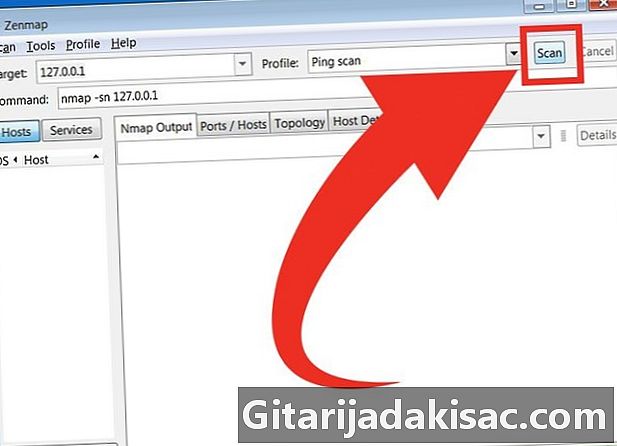

Klik pada Pindai untuk memulai ujian. Hasilnya akan muncul di bawah tab Output Nmap. Durasi studi bervariasi sesuai dengan profil yang dipilih, jarak geografis target dan struktur jaringannya. -

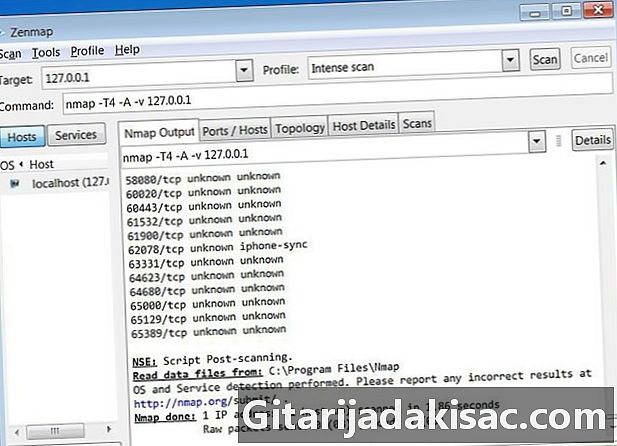

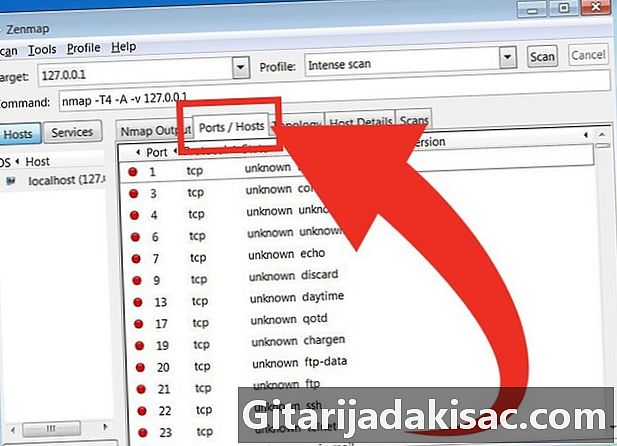

Baca hasilnya. Setelah audit selesai, Anda akan melihat Nmap selesai (Nmap selesai) di bagian bawah halaman yang terhubung ke tab Output Nmap. Hasil Anda ditampilkan, tergantung pada ulasan yang diminta. Di sana, ditampilkan sepenuhnya semua hasil, tanpa perbedaan. Jika Anda ingin hasil berdasarkan rubrik, Anda harus menggunakan tab lain, di antaranya:- Port / Host (PortsHôtes) - Di bawah tab ini, Anda akan menemukan informasi yang dihasilkan dari pemeriksaan port, dan layanan terkait.

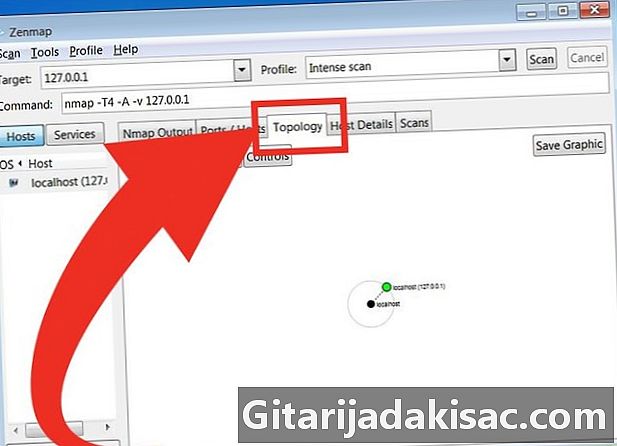

- Topologi (Topologi jaringan) - Tab ini menunjukkan grafik "jalur" yang diambil selama pengujian. Anda kemudian akan dapat melihat node yang ditemui di jalan untuk mencapai target.

- Detail Tuan Rumah (Sarapan / rincian) - Tab ini memungkinkan Anda mengetahui semua tentang target, jumlah port, alamat IP, nama domain, sistem operasi ...

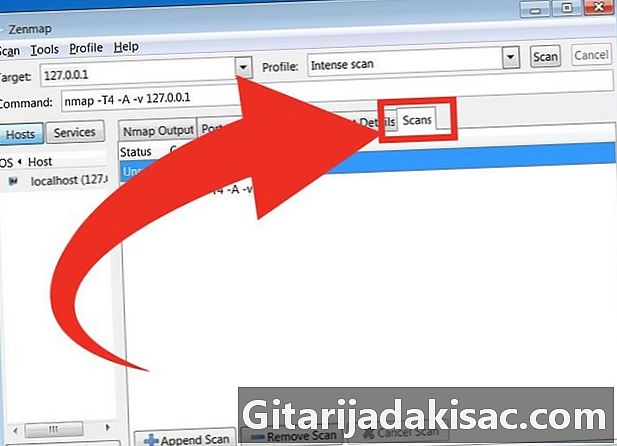

- scan - Di tab ini, Anda akan dapat membaca semua perintah yang Anda ketikkan selama ujian sebelumnya. Dengan demikian, Anda dapat dengan cepat memulai kembali tes baru dengan mengubah pengaturan yang sesuai.

- Port / Host (PortsHôtes) - Di bawah tab ini, Anda akan menemukan informasi yang dihasilkan dari pemeriksaan port, dan layanan terkait.

Metode 2 Menggunakan prompt perintah

- Instal Nmap. Sebelum Anda menggunakan Nmap, Anda harus menginstalnya untuk meluncurkannya dari baris perintah sistem operasi Anda. Nmap mengambil sedikit ruang pada hard disk Anda dan gratis (untuk dimuat di situs pengembang). Berikut adalah instruksi sesuai dengan sistem operasi yang menjadi milik Anda:

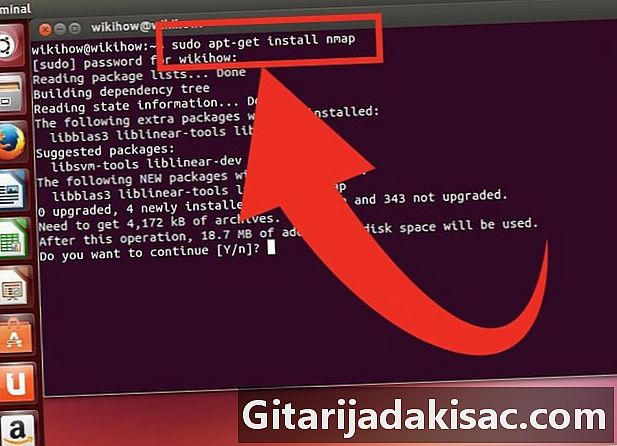

- Linux - Unduh Nmap dari repositori APT dan instal. Nmap tersedia di sebagian besar repositori Linux utama. Untuk melakukan ini, masukkan perintah yang sesuai dengan distribusi Anda:

- untuk Red Hat, Fedora, SUSE

rpm -vhU http://nmap.org/dist/nmap-6.40-1.i386.rpm(32 bit) ATAUrpm -vhU http://nmap.org/dist/nmap-6.40-1.x86_64.rpm(64 bit) - untuk Debian, Ubuntu

sudo apt-get install nmap

- untuk Red Hat, Fedora, SUSE

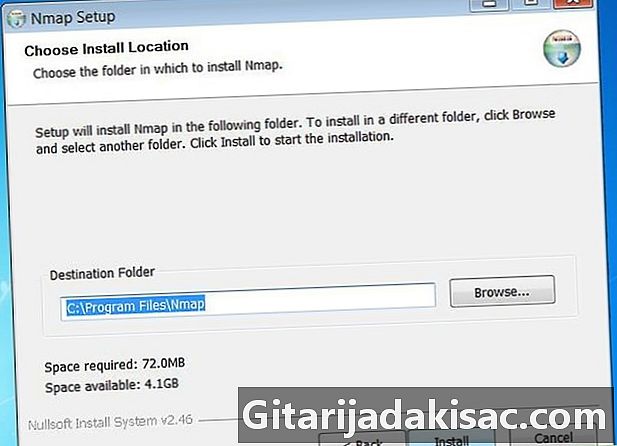

- jendela - Unduh penginstal Nmap. Ini gratis di situs web pengembang. Selalu lebih baik untuk mencari program di situs pengembang, jadi kami menghindari banyak kejutan yang tidak menyenangkan, seperti virus. Installer memungkinkan Anda untuk menginstal alat perintah online Nmap dengan cepat tanpa khawatir akan mendekompresi folder yang benar.

- Jika Anda tidak menginginkan Zenmap GUI, cukup hapus centang pada kotak saat instalasi.

- Mac OS X - Unduh gambar disk Nmap. Ini gratis di situs web pengembang. Selalu lebih baik untuk mencari program di situs pengembang, jadi kami menghindari banyak kejutan yang tidak menyenangkan, seperti virus. Gunakan penginstal bawaan untuk menginstal Nmap dengan bersih dan mudah. Nmap hanya berjalan pada OS X 10.6 atau lebih baru.

- Linux - Unduh Nmap dari repositori APT dan instal. Nmap tersedia di sebagian besar repositori Linux utama. Untuk melakukan ini, masukkan perintah yang sesuai dengan distribusi Anda:

- Buka prompt perintah Anda. Perintah Nmap diketik dalam prompt perintah, dan hasilnya muncul saat Anda melanjutkan. Laudit dapat dimodifikasi melalui variabel. Anda dapat menjalankan audit dari direktori mana pun.

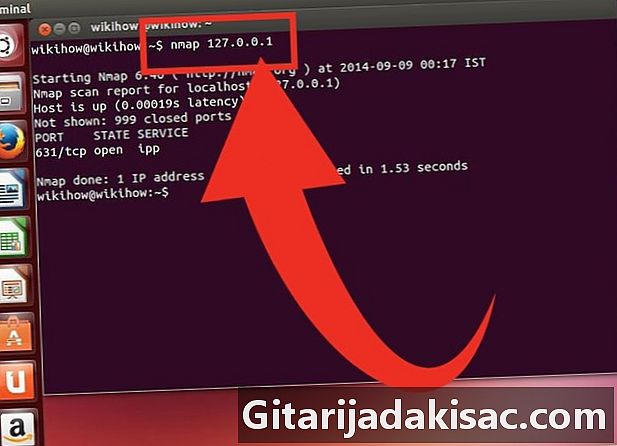

- Linux - Buka terminal jika Anda menggunakan GUI untuk distribusi Linux. Lokasi terminal bervariasi berdasarkan distribusi.

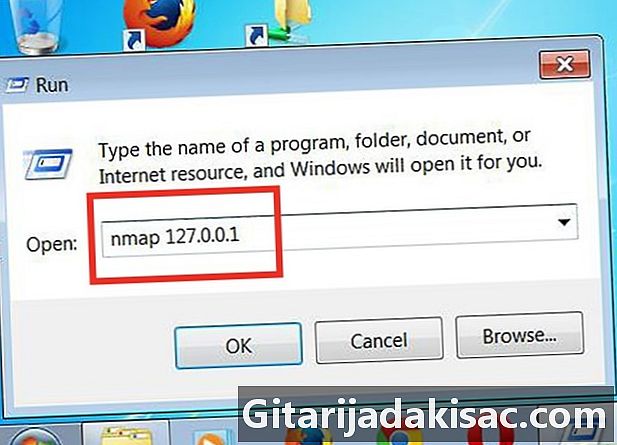

- jendela - Akses dilakukan dengan menekan tombol secara bersamaan jendela dan sentuhan R, lalu Anda mengetik cmd di lapangan melakukan. Di Windows 8, Anda harus menekan tombol secara bersamaan jendela dan sentuhan X, lalu pilih Prompt Perintah dalam menu. Anda dapat menjalankan audit Nmap dari direktori mana pun.

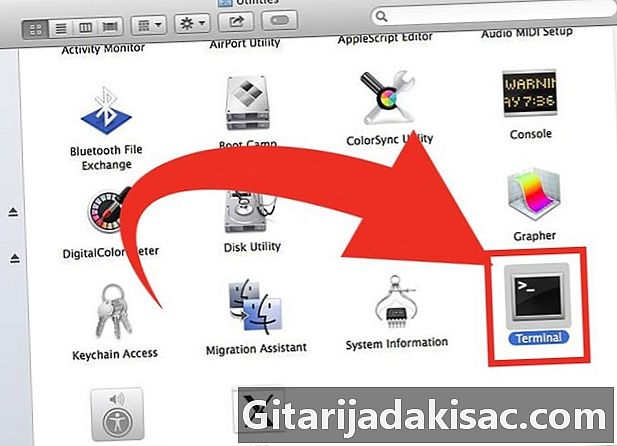

- Mac OS X - Pengguna terbuka terminal terletak di subfolder keperluan dari file aplikasi.

- Linux - Buka terminal jika Anda menggunakan GUI untuk distribusi Linux. Lokasi terminal bervariasi berdasarkan distribusi.

-

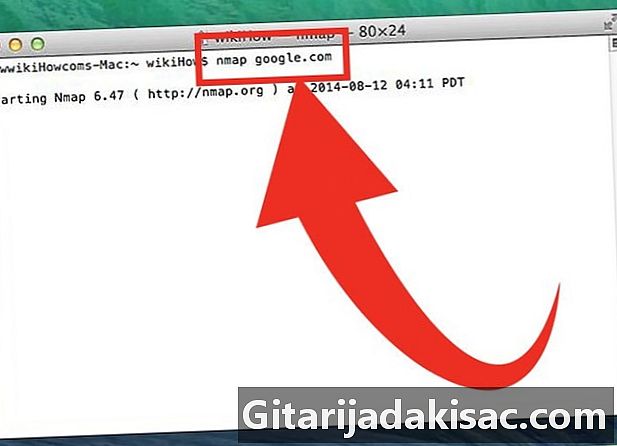

Jalankan audit port target Anda. Untuk memulai audit klasik, ketiknmap. Anda akan melakukan ping target dan menguji port-nya. Jenis audit ini sangat cepat terlihat. Laporan akan ditampilkan di layar. Anda harus bermain dengan bilah gulir (kanan) untuk melihat semuanya.- Bergantung pada target yang dipilih dan intensitas jajak pendapat (jumlah paket yang dikirim per milidetik), audit Nmap Anda dapat menyebabkan reaksi dari ISP Anda (Penyedia Akses Internet), saat Anda masuk ke sana di perairan berbahaya. Sebelum pemindaian apa pun, periksa bahwa apa yang Anda lakukan tidak ilegal dan tidak melanggar syarat dan ketentuan ISP Anda. Ini hanya berlaku ketika target Anda adalah alamat yang bukan milik Anda.

-

Ubah audit asli Anda. Ada variabel yang bisa diketik di command prompt untuk mengubah parameter siswa. Anda akan memiliki lebih banyak detail atau kurang. Mengubah variabel mengubah tingkat intrusi siswa. Anda bisa mengetik beberapa variabel satu demi satu selama Anda memisahkannya dengan spasi. Mereka ditempatkan sebelum target, sebagai berikut:nmap.- -sS - Ini adalah pengaturan untuk ujian SYN (semi-terbuka). Itu kurang mengganggu (dan karenanya kurang terdeteksi!) Dari pada audit klasik, tapi itu butuh waktu lebih lama. Saat ini, banyak firewall dapat mendeteksi ujian jenis -sS.

- -sN - Ini adalah pengaturan untuk ping. Port Laudit dinonaktifkan dan Anda akan tahu apakah host Anda sedang online atau tidak.

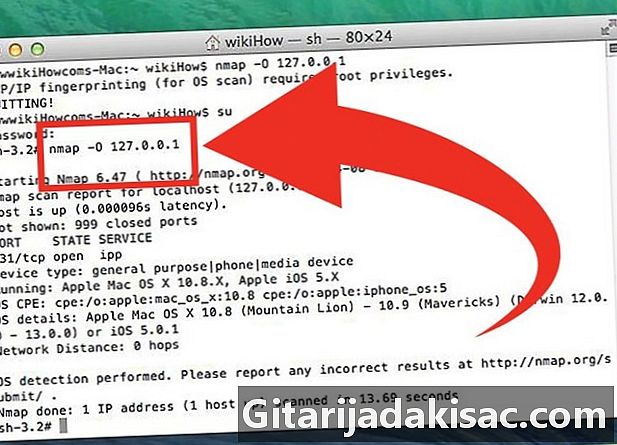

- -O - Ini adalah pengaturan untuk menentukan sistem operasi. Dengan demikian, Anda akan mengetahui sistem operasi target Anda.

- -A - Variabel ini memicu beberapa audit yang paling umum: deteksi sistem operasi, deteksi versi sistem operasi, pemindaian skrip, dan jalur pinjaman.

- -F - Dengan variabel ini, Anda berada dalam mode «cepat», jumlah port yang diminta berkurang.

- v - Variabel ini memungkinkan Anda untuk memiliki lebih banyak informasi, dan dengan demikian dapat melakukan analisis yang lebih menyeluruh.

-

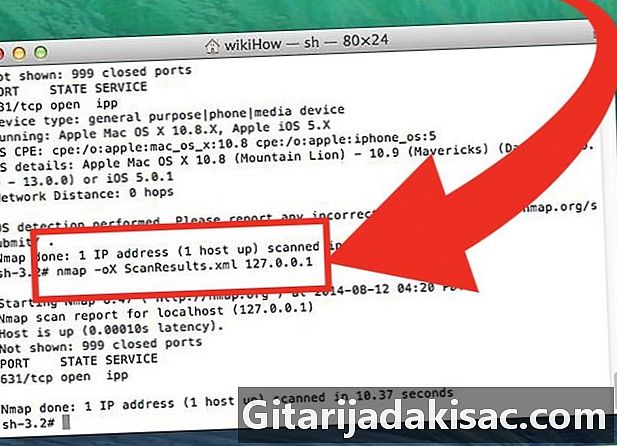

Edit laporan Anda sebagai file XML. Hasilnya dapat diedit sebagai file XML yang dapat dibaca oleh browser Internet apa pun. Untuk ini, perlu digunakan selama pengaturan parameter variabel oX, dan jika Anda ingin segera menamainya, gunakan perintah berikut:nmap -oX Hasil Pemindaian.xml.- File XML ini dapat disimpan di mana pun Anda inginkan dan di mana pun Anda berada.